Tuzak e-postalarla şirketlere saldırıyorlar

Tuzak e-postalarla şirketlere saldırıyorlar

ESET Araştırması: AceCryptor saldırıları artıyor, Orta Avrupa, Balkanlar ve İspanya'yı hedef alıyor

Dijital güvenlik şirketi ESET, tehdit aktörleri tarafından kötü amaçlı yazılımları gizlemek için kullanılan AceCryptor saldırılarında büyük bir artış kaydetti. En çok etkilenenler ülkeler Polonya, Bulgaristan, Slovakya, İspanya ve Sırbistan oldu. Türkiye saldırı kampanyasının düzenlendiği ülkeler içerisinde yer aldı.

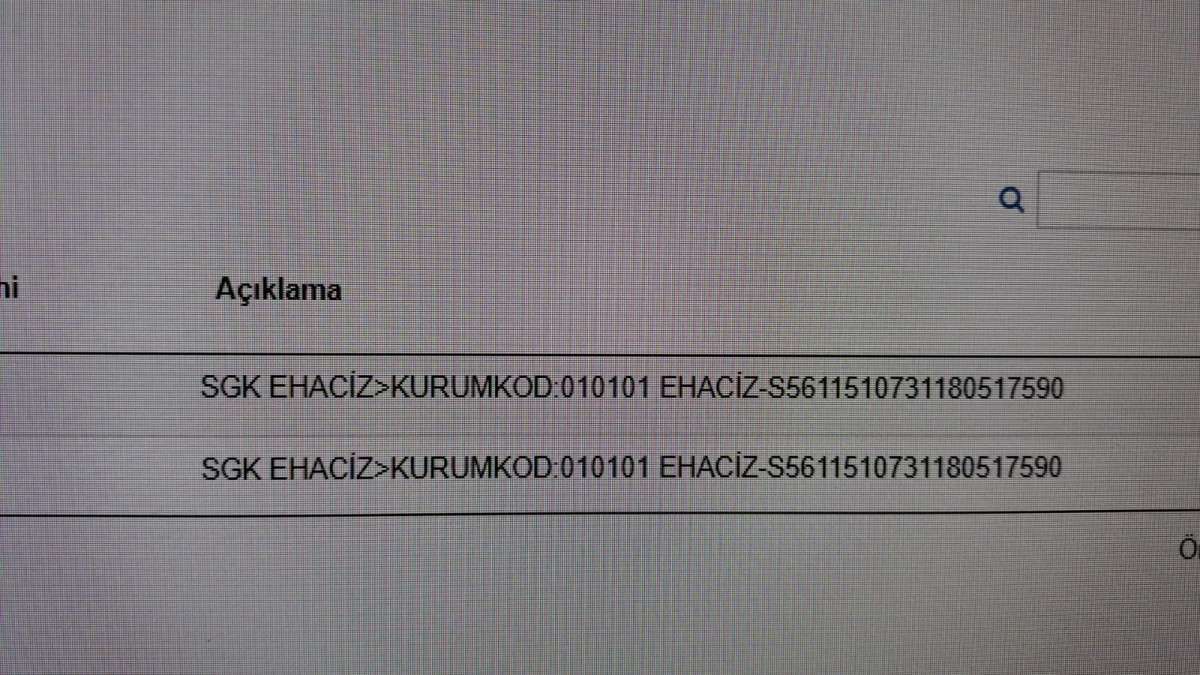

ESET verilerine göre saldırı kampanyalarının arkasındaki tehdit aktörü, spam e-postalar göndermek ve bu e-postaların güvenilir görünmelerini sağlamak için ele geçirilmiş hesapları kötüye kullandı. Spam kampanyalarının amacının, tarayıcılarda veya e-posta istemcilerinde saklanan kimlik bilgilerini elde etmek olduğu belirtiliyor.

2023 yılının ilk ve ikinci yarısı arasında AceCryptor saldırıları ile ilgili ESET tespitleri üç katına çıktı ve bu da dünya çapında 42 bin ESET kullanıcısının korunmasına karşılık geldi. ESET, son aylarda AceCryptor'ın kullanımında önemli bir değişiklik olduğunu, yani Rescoms'u (Remcos olarak da bilinir) yayan saldırganların AceCryptor'ı kullanmaya başladığını, daha önce böyle bir durumun söz konusu olmadığını kaydetti. Rescoms, tehdit aktörleri tarafından genellikle kötü niyetli amaçlarla kullanılan bir uzaktan erişim aracı(RAT); AceCryptor ise tespit edilmesini engellemek için kötü amaçlı yazılımları gizleyen bir kripto hizmetidir. ESET araştırmacıları, dağıtılan kötü amaçlı yazılımların davranışlarına dayanarak, bu kampanyaların amacının hedeflenen şirketlere karşı daha fazla saldırı için e-posta ve tarayıcı kimlik bilgilerini elde etmek olduğunu varsayıyor. AceCryptor ile paketlenmiş Rescoms RAT örneklerinin büyük çoğunluğu, Orta Avrupa (Polonya, Slovakya), Balkanlar (Bulgaristan, Sırbistan) ve İspanya dahil olmak üzere Avrupa ülkelerini hedef alan çok sayıda spam kampanyasında ilk uzlaşma vektörü olarak kullanıldı.

Şüpheli e-postaları açmayın

Son AceCryptor with Rescoms kampanyasını keşfeden ESET araştırmacısı Jakub Kaloč şu değerlendirmeleri paylaştı. "Bu kampanyalarda AceCryptor, birden fazla Avrupa ülkesini hedef almak ve birden fazla şirketten bilgi almak ya da ilk erişimi sağlamak için kullanıldı. Bu saldırılardaki kötü amaçlı yazılımlar, bazı durumlarda oldukça ikna edici olan spam e-postalarla dağıtıldı; hatta bazen spam e-postalar yasal ancak kötüye kullanılan e-posta hesaplarından gönderildi. Bu tür e-postaların eklerini açmak sizin veya şirketiniz için ciddi sonuçlar doğurabileceğinden, neyi açtığınızın farkında olmanızı ve bu kötü amaçlı yazılımı tespit edebilen güvenilir bir uç nokta güvenlik yazılımı kullanmanızı tavsiye ediyoruz".

2023'ün ilk yarısında AceCryptor tarafından paketlenen kötü amaçlı yazılımlardan en çok etkilenen ülkeler Peru, Meksika, Mısır ve Türkiye olurken, en fazla saldırı Peru'da gerçekleşti. Rescoms spam kampanyaları yılın ikinci yarısında bu istatistikleri önemli ölçüde değiştirdi. AceCryptor ile dolu kötü amaçlı yazılımlar çoğunlukla Avrupa ülkelerini etkiledi.

2023'ün ikinci yarısında gözlemlenen AceCryptor örnekleri genellikle yük olarak iki kötü amaçlı yazılım ailesi içeriyordu: Rescoms ve SmokeLoader. Ukrayna'da tespit edilen bir artışa SmokeLoader neden oldu. Öte yandan, Polonya, Slovakya, Bulgaristan ve Sırbistan'da artan aktivite, son yük olarak Rescoms içeren AceCryptor'dan kaynaklandı.

Saldırganlar detaylı çalışmış

Polonya'daki işletmeleri hedef alan tüm spam kampanyaları, kurban şirketler için B2B teklifleri hakkında çok benzer konu satırlarına sahip e-postalar içeriyordu. Saldırganlar mümkün olduğunca inandırıcı görünmek için araştırma yapmış ve bu e-postaları imzalarken mevcut Polonyalı şirket isimlerini ve hatta mevcut çalışan ya da şirket sahibi isimlerini ve iletişim bilgilerini kullanmışlardı. Bu, bir kurbanın gönderenin adını Google'da aratması durumunda, aramanın başarılı olması ve kurbanın kötü amaçlı eki açmasına yol açması için yapıldı.

Kimlik bilgilerinin bu saldırıları gerçekleştiren grup için mi toplandığı yoksa çalınan kimlik bilgilerinin daha sonra başka tehdit aktörlerine satılıp satılmayacağı bilinmemekle birlikte, başarılı bir şekilde ele geçirmenin, özellikle fidye yazılımı saldırıları için daha fazla saldırı olasılığını ortaya çıkardığına kesin gözüyle bakılıyor.

ESET telemetrisi Polonya'daki kampanyalara paralel olarak Slovakya, Bulgaristan ve Sırbistan'da da devam eden kampanyalar kaydetti. En önemli fark, spam e-postalarda kullanılan dilin bu belirli ülkeler için yerelleştirilmiş olmasıydı. Daha önce bahsedilen kampanyaların yanı sıra, İspanya'da da son yük olarak Rescoms içeren spam e-postalarda bir artış yaşandı.

Yorumunuz başarıyla alındı, inceleme ardından en kısa sürede yayına alınacaktır.